سرقت بیش از نیم میلیون دلار تنها در یک هفته! شاید در نگاه اول کاملاً غیر قابل باور باشد و ما را به یاد فیام های هالیوودی بیاندازد. اما هکرهای کلاهبرداری بانکی Luuuk با استفاده از سیستمی تحت عنوان Man-in-the-Browser (MITB) (که از خانواده ی تهدید شناخته شده ی مرد میانی یا MITM می باشد) به یکی از بانکهای اروپایی حمله نموده و این مبلغ گزاف را سرقت نمودند و پول سرقتی نیز با یک پولشویی برنامه ریزی شده بصورت اتوماتیک به حسابهای از پیش تعیین شده واریز گردید که در ادامه به گزارش و شرح کامل این کلاهبرداری که توسط تیم امنیتی کسپرسکی شناسایی گردیده است میپردازیم. شایان ذکر است شرکت ایدکو پیش از این نیز طی مطلبی کوتاه که پیرامون درآمد مجرمین سایبری منتشر شده بود، به این تروجان بانکی اشاره کوتاهی نموده بود. (برای مطالعه این مطلب اینجا را کلیک نمایید.)

در ماه ژانویه 2014، آزمایشگاه کسپرسکی سروری مشکوک را شناسایی نمود که حاوی لاگ هایی حاکی از وجود botها یا روبات هایی بود که به یک پنل دستوری و کنترلی گزارش می داد. اطلاعات ارسالی به نظر می رسید به یک کلاهبرداری مالی مرتبط باشد و جزئیاتی در مورد قربانیان و مبالغ سرقت شده را شامل می شد.

آزمایشگاه کسپرسکی پس از بررسی های بیشتر، فایلهایی دیگر را روی سرور یاد شده یافت که شامل لاگهایی با محتوای متفاوت و نشان دهنده تراکنش های بانکی به ظاهر فریب آمیز بود و در کنار آن کدهایی نیز مشابه کدهای جاوا اسکریپت خود سرور و مرتبط با زیرساخت تروجان C2 یافت شد. این اطلاعات داده هایی ارزشمند در مورد بانک مربوطه و سایر جزئیات نظیر سیستم پولشویی یا قاطر پول* و سایر جزئیات عملیاتی مورد استفاده در این دسیسه مالی را شامل می شد.

با تحلیل داده های موجود، کارشناسان کسپرسکی دریافتند که C2 بخش مرتبط و نفوذی یک سرور برای عملکرد یک تروجان بانکی است. به عقیده این کارشناسان، این کلاهبرداری با تکنیک های تهدیدات مرد مرورگری (Man-in-the-Browser یا MITB) صورت میگرفت و قادر به انتقال وجه بصورت اتوماتیک به حسابهای پولشویی از پیش تعیین شده بود. این کارشناسان تروجان را با توجه به مسیر مورد استفاده پنل ادمین روی سرور Luuuk نامیدند. مسیر کامل بدین شکل بود:

/server/adm/luuuk

در زیر خلاصه ای از اطلاعات مربوطه که از سرور استخراج گردید را مشاهده می نمایید:

- حدود 190 قربانی که اغلب ساکن کشورهای ایتالیا و ترکیه بودند؛

- کلاهبرداری هایی با تراکنش بالغ بر 500 هزار یورو (طبق لاگ های موجود)؛

- ایبان (شماره حساب بین المللی بانک) قربانیان و واسطه های پولشویی (قاطرین پول).

پنل کنترل روی دامنه uvvya-jqwph.eu با اشاره به آی پی 109.169.23.134 بارگزاری شده بود.

این پروژه کلاهبرداری مشتریان یک بانک را هدف قرار داده بودند. اگرچه کارشناسان کسپرسکی دقیقاً به کد مخربی که روی سیستم قربانیان مورد استفاده قرار میگرفت دسترسی نداشتند ولی به عقیده آنها مجرمین از یک تروجان بانکی با استفاده از عملیات MitB بمنظور دریافت اطلاعات کاربری و بانکی آنها با نفوذ از راه وب به این کلاهبرداری میپرداختند. با توجه به اطلاعات موجود بر روی یکسری فایل های لاگ، این بدافزار نام های کاربری، کلمات عبور و حتی رمزهای یکبار مصرف (OTP) را بصورت لحظه ای سرقت می نمود.

اینگونه حملات و نفوذها در بین خانواده بدافزارهای مالی زئوس (Citadel, SpyEye, IceIx و ...)رایج می باشد که تمامای آنها نیز در ایتالیا کاملاً شناخته شده می باشند. مجرمین و هکرها، از اطلاعات ورودی یا کاربری به سرقت رفته برای بررسی موجودی حساب مجرمین و هکرها، از اطلاعات ورودی یا کاربری به سرقت رفته برای بررسی موجودی حساب مجرمین و اقدام به اجرای چند انتقال وجه اتوماتیک که احتمالاً در پس زمینه یک session یا ارتباط و اتصال مجاز و قانونی به درگاه بانکی (بهنگام پرداختن کاربر یا مشتری معمولی به امور بانکی) و کاملاً هماهنگ با ابزارهای نفوذی (سرورهای ریموت VNC) رخ میدهد.

علی رغم روش های "رایج " که توسط مجرمین سایبری برای سرقت بانکی از کاربران استفاده میشود، نکته قابل توجهی که در مورد این حملات و سرقت ها وجود دارد، دسته بندی واسطه های سرقتی (قاطرهای پول) که وظیفه انتقال پول های سرقتی را دارند می باشد بطوری که پولشویی با توجه به مبلغ مورد سرقت توسط چهار گروه مختلف صورت می گرفت. و این خود گویای یک زیرساخت منظم و هماهنگ در نحوه سرقت و پولشویی است.

اپراتورهای این پنل کنترل تمام اجزای حساس را ظرف دو روز پس از شروع بررسی های کارشناسان کسپرسکی حذف نمودند. بر اساس آنچه در نقل و انتقالات یافت شد بنظر رسید که این حرکت احتمالاً تغییری در زیر ساخت بوده نه توقف کامل این حملات. علاوه بر این، با توجه به یافته ها، کارشناسان کسپرسکی بر این عقیده اند که مجرمین این حوزه بسیار فعال بوده و همچنان با تغییر رویه و پاک نمودن سوابق و ردپای فعالیت هایشان به تلاش خود برای سرقت های بزرگتر ادامه می دهند.

تروجان بانکی Luuuk و پلتفرم یا راهکار امنیتی کسپرسکی برای سازمانهای مالی (Kaspersky Fraud Prevention)

شواهد دست یافته توسط تیم امنیتی کسپرسکی نشان می دهد که این پروژه کلاهبرداری توسط یکی از بزرگترین و حرفه ای ترین گروه مجرمین سایبری مدیریت می شده است. با این حال، تمام تدابیر، تهدیدات و ابزارهای مورد استفاده برای این کلاهبرداری ها از طریق راهکارها و فناوری های امنیتی قابل کنترل می باشند. بعنوان مثال، شرکت کسپرسکی راهکاری امنیتی ویژه این کلاهبرداری ها را تحت عنوان Kaspersky Fraud Prevention ارائه می نماید که پلتفرمی چندلایه برای تأمین امنیت کارکنان و مشتریان سازمانهای مالی در مقابل کلاهبرداری های مالی آنلاین می باشد. این پلتفرم از بخش هایی تشکیل میگردد که دستگاههای مشتریان آنها را در مقابل انواع مختلف حملات (نظیر MITB) حفاظت نموده و ابزارهایی را بمنظور شناسایی و مسدودسازی تراکنش های مشکوک و فریب آمیز در اختیار شرکت ها قرار می دهد.

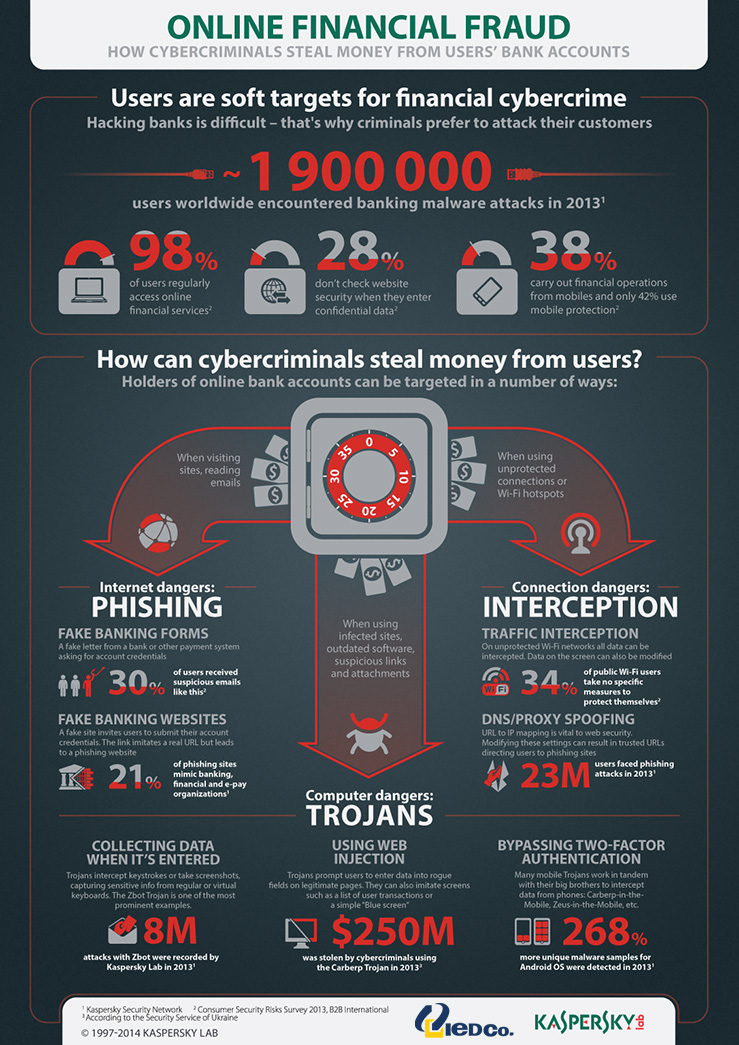

در ادامه نیز تصویر اینفوگرافیک جالبی در مورد کلاهبرداری های مالی آنلاین مشاهده مینمایید: